I denna guide får du praktiska råd för att skydda dina kritiska system mot dataintrång med hjälp av AI och insikter baserade på marknadens största dataintrångsundersökning, Verizon Data Breach Investigations Report, där 10 626 säkerhetsincidenter i 94 länder undersöktes.

“I genomsnitt resulterar AI och automatisering i 108 dagar kortare tid för att identifiera och begränsa intrånget, samt 1,76 miljoner dollar lägre kostnader för dataintrång.”

Vilka konsekvenser ger ett dataintrång?

Enligt rapportens omfattande analys, är den genomsnittliga totala kostnaden för ett dataintrång 4,45 miljoner dollar.

Den största kostnaden är i form av av förlorade affärer. Men när ett dataintrång inträffar kan det också ha katastrofala effekter på värdet av börsnoterade bolag och dess långsiktiga rykte.

Fram till 2020 var kryptering i 5 års tid en topprioriterad taktik för att mitigera kostnaderna relaterade till dataintrång. År 2020 förändrades saker och ting avsevärt. Det året föll kryptering från den näst viktigaste faktorn till sjunde plats. Samtidigt dök en ny taktik upp på fjärde plats: AI-plattformen. Och 2022 var AI den ledande faktorn som påverkade den genomsnittliga totalkostnaden för ett dataintrång. DevSecOps-strategin har också stigit i betydelse och rankas först i den senaste rapporten.

Enligt rapporten Cost of a Data Breach resulterar AI och automatisering i 108 dagar kortare tid för att identifiera och begränsa intrånget, samt 1,76 miljoner dollar lägre kostnader för dataintrång (genomsnitt).

Vem utgör ett säkerhetshot?

Det största hotet kommer från organiserade brottsgrupper, som står för 75% av externa ingrång. Totalt står externa attacker för ca 83% av alla intrång, medan interna intrång står för 19%.

Men det betyder inte att du inte behöver skydda dig mot interna hot. Tvärtom. Interna intrång växer: år 2016 stod de för 10%, vilket betyder att de nästan dubblerat sedan dess.

Utöver hotet från illasinnade anställda, står den interna mänskliga faktorn för många misstag som leder till dataintrång. Enligt rapporten involverar 74% av alla intrång antingen mänskliga fel, missbruk av privilegier, användning av stulna kredentialer eller “social engineering”. Läs vidare för insikter i hur du kan skydda dig mot interna hot.

Vad är motiven?

95% av externa dataintrång drivs av finansiella motiv. Därför är det viktigt att du tar hänsyn till vilka system som kan utgöra en finansiell måltavla när du gör din IT Asset Inventory och säkerhetsklassificering. Dessutom står organiserad brottslighet för 75% av alla externa dataintrång.

För interna aktörer är ekonomisk vinning också ett viktigt motiv, ofta genom missbruk av privilegier och missbruk av åtkomst som beviljats för deras arbetsroller för att stjäla data.

En betydande del av insiderhoten handlar dock också om oavsiktliga fel eller missbruk från slutanvändarnas sida, inte nödvändigtvis med ont uppsåt.

Vilka medel används?

Vi vet vem som gör dataintrång och varför de gör det, men hur de blir genomförda?

De 5 största medlen för dataintrång är att använda stulna kredentialer, “other”, ransomware, phishing och “pretexting” (en viss typ av “social engineering”-teknik som manipulerar offren till att lämna ut information genom ett påhittat scenario).

Vad är målet?

Om du kan skydda dina servrar från dataintrång, har du skyddat en klar majoritet av dina sårbarheter. Om du även kan skydda din personal och deras mobila enheter från social engineering-attacker och stöld, är du över 90% säkrad.

Därför är det klokt att prioritera dina åtgärder i den ordningen.

För en djupare förståelse, kan dessa tre kategorier brytas ner ytterligare:

Ur ett infrastrukturperspektiv, är webbapplikationsservrar och mailservrar mycket viktiga att skydda. Ur ett personperspektiv, är det mycket viktigt att implementera interna policys och utbilda personalen.

Snabb respons under helger och nätter är avgörande

Brott begås oftast under helger, röda dagar och nätter för att exploatera perioder med låg eller obefintlig bemanning.

För att kunna agera snabbt när som helst, krävs kontinuerlig övervakning av system och nätverk, även under tider med låg bemanning. Automatiserade system för intrångsdetektering och incidenthantering är nödvändiga för att snabbt kunna upptäcka och reagera på hot.

Få en kostnadsfri analys av din datasäkerhet & ett business case för AI-verktyg

Åtgärder för att höja din datasäkerhet

Gör en riskanalys

Alla företag ser olika ut. En riskanalys hjälper dig att kartlägga ditt företags unika säkerhetsbrister och hot på bästa sätt. Riskanalysen består av 3 delar: identifiera hot, bedöm risker och avgör hur de ska hanteras.

Identifiera hot

När du identifierar hot, är det viktigt att analysera alla kategorier: tekniska hot, infrastrukturella hot, finansiella hot, mänskliga hot och naturkatastrofer.

Lägg extra mycket tid på de applikationer som är verksamhets- eller affärskritiska. Om t.ex. ett system hanterar speciellt känslig information, blir det en större måltavla för dataintrång och attacker, och kräver högre säkerhet.

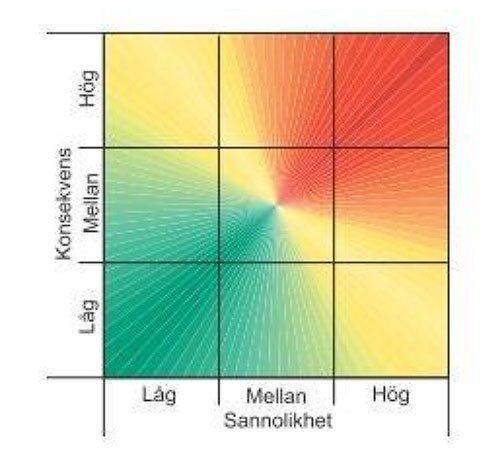

Bedöm risker

Du bedömer riskerna genom att avgöra hur stor sannolikheten är att riskerna faktiskt inträffar. Det är viktigt för att veta vilka åtgärder som ska prioriteras. Du kartlägger detta bäst genom att använda matrisen som illustreras nedan.

Bild: Effso

Hantera risker

När du gjort en sannolikhetsbedömning kan du börja fundera på hur du ska hantera riskerna.

Det finns fyra typer av procedurer:

- Skyddsåtgärder: åtgärder för att reducera chansen att risker inträffar

- Riskreducerande åtgärder: åtgärder för att reducera konsekvenserna efter en incident

- Återhämtningsaktiviteter: aktiviteter för att återställa system och infrastruktur efter en incident (Disaster Recovery)

- Katastrofplan: en plan för dig att följa när en incident inträffar (DRaaS)

Tips för att genomföra en riskanalys:

- Följ denna mall för att genomföra en riskanalys

- Se ett exempel här

Skydda dina webbapplikationer

Eftersom webbapplikationer utgör den klart största risken, är det en bra idé att se till att de skyddas först.

Intrång via webbappar består till stor del av att utnyttja stulna inloggningsuppgifter och sårbarheter. När man väl kommit in, kan angriparna sedan göra en mängd olika saker, till exempel stjäla viktig information som gömmer sig i e-postmeddelanden eller stjäla kod. Även om dessa attacker inte är komplicerade är de mycket effektiva och har används på samma sätt under lång tid, vilket understryker vikten av multifaktorautentisering (MFA) och patchhantering.

Webbappar är attraktiva för hackare för att de oftast innehåller små applikationer som är uppkopplade mot databaser där känslig information lagras. Och ju större komplexitet i både kod och bakomliggande infrastruktur, ju större måltavla.

Exempelvis e-handelssidor är vanligtvis helt specialutvecklade och p.g.a. dåliga utvecklings- och testrutiner är de ofta fyllda med säkerhetsbrister och konfigurationsfel, vilket leder till attacker som XSS (cross-site scripting) och SQL-injektioner.

Även CMS-system (Content Management System), som WordPress, Joomla och Drupal, blir en allt större måltavla för hackare. De innehåller applikationer som ofta är utvecklade av tredjeparter, vilket leder till en myriad av webbapplikationer som inte är standardiserade utifrån ett säkerhetsperspektiv. Detta blir extra intressant för hackare, eftersom de kan attackera flera olika webbsidor samtidigt.

AI-verktyg för att skydda webbapplikationer

– Azure Identity and Access Management (IAM): hjälper till att förhindra obehörig åtkomst till webbapplikationer och servrar genom att säkerställa att endast rätt användare och enheter har tillgång till de resurser som krävs. Det innehåller komponenter som stark autentisering (inkl. multifaktor, rollbaserad åtkomstkontroll och Azure AD Identity Protection för avancerad hotdetektering

– Azure AD Privileged Identity Management (PIM): möjliggör användaråtkomst för ”just-in-time”- och tidsbundna tilldelningar, vilket begränsar privilegierad åtkomst till webbapplikationer och servrar och minskar attackytan

– Azure Security Center: använd maskininlärning för att analysera data från olika källor och tillhandahålla nästa generations intrångsdetektering, förenklad säkerhetshantering och automatiseringar för webbapplikationer och servrar

– Prompt Shields: förhindra prompt injection-attacker, som kan manipulera webbapplikationer och servrar genom att injicera skadliga prompter i AI-modeller

Implementera alla nämnda AI-verktyg

Tips för att skydda webbapplikationer

– Skydda utvecklingsmiljön – ofta är det enda som står i vägen för att få åtkomst till utvecklingsverktyg ett simpelt lösenord, och kommer man åt utvecklingsverktygen kan man analysera produktionsmiljön för att hitta svagheter – Kryptera med SSL Implementera WAF (webbapplikationsbrandvägg)- Etablera en process för att säkerhetsuppdatera CMS-plattformar och tredjepartsmjukvara- Se över koden för att minska sårbarheterna

Höj mailsäkerheten och implementera interna policys

Dåliga processer och rutiner bland personalen utgör många säkerhetsbrister och den näst största risken. Därför är det viktigt att ha väldokumenterade processer för samtliga IT-procedurer. De bör innehålla procedurer för operationer, underhåll och beredskap, såväl som övergripande riktlinjer och metoder. Varje dokument bör definiera processen i fråga och innehålla detaljerad information om hur uppgiften ska utföras.

Kanske viktigast av allt är att införa policys för lösenord – enligt Verizons rapport står lösenordsrelaterade brister för en stor del av alla konfirmerade dataintrång. Den bästa lösningen för lösenordsskydd är om du har möjlighet att implementera multifaktorautentisering.

AI-verktyg för mailsäkerhet

– Azure AI Content Safety: övervaka e-postinnehåll (text och bilder) för att upptäcka stötande, olämpligt eller potentiellt skadligt innehåll som kan utgöra en säkerhetsrisk

– Azure AI Studio risk- och säkerhetsövervakning: få statistik på skadligt innehåll i e-postkommunikation och gör det möjligt för utvecklare att visualisera och övervaka

Säkerhetsuppdatera (“patcha”) för att täppa till sårbarheter

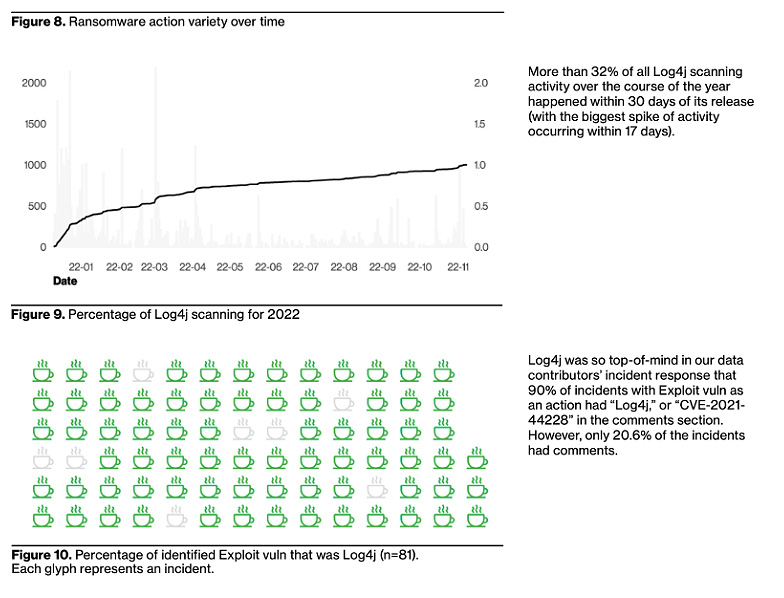

Att hålla mjukvara och operativsystem uppdaterad är mycket viktigt för att täppa till existerande systemsårbarheter, som är det tredje största hotet för datasäkerhet. Nya sårbarheter kommer ut varje dag och hackare ligger alltid två steg före, så det gäller att uppdatera så fort som möjligt.

I din riskanalys kan det vara bra att förstå hur olika snabbt olika leverantörer blir exploaterade efter en sårbarhet blivit upptäckt. Adobe-sårbarheter blir hackade snabbt, medan sårbarheter hos Mozilla (skaparen av Firefox) tar mycket längre tid att hacka efter upptäckt.

Hälften av alla hackningar inträffar mellan 10 och 100 dagar efter att sårbarheten publiceras, med en median omkring 30 dagar.

AI-verktyg för patchhantering

– Azure Update Management hjälper till att hantera programuppdateringar och korrigeringar i Windows och Linux, lokalt och på andra molnplattformar. Några viktiga funktioner och möjligheter med Azure Update Management för patchhantering inkluderar:

– En enda dashboard för att visa uppdateringsefterlevnad för hela din maskinpark i olika miljöer.

– Patchhantering för omedelbar distribution av kritiska säkerhetsuppdateringar för att säkra dina maskiner.

– Dynamisk scoping för att gruppera maskiner baserat på kriterier och tillämpa uppdateringar i stor skala.

– Flexibla patchningsalternativ som automatisk patchning av VM-gäster, underhållsscheman och uppdateringar på begäran.

– Möjlighet att synkronisera patchcykler med Microsofts säkerhetsreleaser Patch Tuesday.

– Integration med Azure Policy och dynamisk scoping för att implementera patchbedömning och distributionsscheman.

– Tillhandahållande av utökade säkerhetsuppdateringar för äldre Windows Server- och SQL Server-versioner efter supporttidens slut.

Backup

Det finns ett sätt att försäkra att du aldrig förlorar data, oavsett om ett dataintrång inträffar – nämligen regelbunden backup.

Att säkerhetskopiera är såklart mycket viktigt oavsett om man har dataintrång i åtanke, men när ett system äventyrats måste operativsystemet ominstalleras, tillsammans med alla applikationer som körts på systemet. Så när ett intrång inträffar är det väsentligt att du kan återkalla all data. Det inkluderar vanliga filer, databaser som SQL Server och Exchange samt återställning av kompletta servrars data.

Det är viktigt att du automatiskt kan genomföra backup (helst dagligen), så att det inte är en manuell process där man lätt glömmer eller gör misstag. Du måste också kunna testa ditt backupsystem regelbundet och övervaka med larm – om du inte har kapacitet att göra detta internt kan det vara en bra idé att låta en partner sköta backup åt dig.

AI-verktyg för backup

Några viktiga funktioner i Azure Backup inkluderar:

– Centraliserad backuptjänst för att skydda Azure Virtual Machines, SQL, SAP och Azure Kubernetes Service (AKS) workloads

– Funktioner för att förebygga ransomware, som mjuk borttagning för att behålla säkerhetskopior i 14 dagar efter radering, autentisering av flera användare och kundhanterade krypteringsnycklar

– Redundanta lagringsalternativ som zon- och geo-redundant lagring för att säkerställa tillgänglighet och möjlighet att återställa säkerhetskopior från en parad region

– Privata endpoints för att möjliggöra säker överföring av säkerhetskopior till Azure Backup-lagring

– Rollbaserad åtkomstkontroll med inbyggda bidragsgivar-, operatörs- och läsarroller för att kontrollera säkerhetskopieringshanteringen

Övervakning

Övervakning är en proaktiv åtgärd när det kommer till att skydda data och motverka intrång. Med hjälp av ett bra övervakningssystem och rutiner kan du automatiskt stämma av tusentals parametrar i realtid dygnet runt och på så sätt få en inblick i hur dina system mår.

Klassificera dina system baserat på hur pass kritiska de är och sätt känsligare larm på de system som är viktigare.

Tips för övervakning

Se till så att du kan övervaka nätverk och servrar men framförallt på applikationsnivå

Överväg att skapa eller outsourca ett incidentresponsteam – enligt en rapport från Ponemon kan du på så sätt spara mycket pengar vid dataintrång

Implementera AI-verktyg för högre datasäkerhet

Om du vill hjälp att utvärdera din egen datasäkerhet och implementera alla ovan nämnda AI-verktyg, erbjuder Idenxt en kostandsfri analys och ett business case som hjälper dig jämföra.

- Kostnadsfritt framtagande av business case

- Analys av din miljö

- Presentation av analys

- (Valfritt: kostnadfri migrering till Azure)

Få en kostnadsfri analys av din datasäkerhet & ett business case för AI-verktyg

Kostnadsfri migrering till Azure

För de företag som, baserat på analysen, väljer att flytta hela eller delar av sin drift till Azure och ta del av AI-verktygen, erbjuder Idenxt kostnadsfri migrering. Vi tar hand om projektet och genomför med minsta möjliga användarpåverkan.

Vårt nära samarbete med Microsoft och vår gedigna erfarenhet gör att flyttprojekt genomförs tryggt och enligt överenskommen tidsplan oavsett om du har få servrar och applikationer eller en större volym som är utspridd i flera datacenter.

Vårt enda krav är att du som kund sedan stannar hos oss under 12 månader.

Vad som ingår i migreringen

- Förslag på modernisering med klassificering av behov, baserat på analysen

- Planering av målmiljö

- Framtagande av projektplan

- Projektledning

- Migrering av alla virtuella maskiner och övriga resurser med minimal påverkan för användare

- Nyinstallation av servrar för DNS och AD vid behov

- Optimisering i Azure

Vad som inte ingår i migreringen

- Utredning av applikationer

- Uppgradering av applikationer görs till självkostnadspris

- Konsolidering av servrar görs till självkostnadspris

Kostnadsfri analys och ett konkret business case för AI-verktyg

Om du vill hjälp att utvärdera din egen datasäkerhet och implementera alla ovan nämnda AI-verktyg, erbjuder Idenxt en kostandsfri analys och ett business case som hjälper dig jämföra.

- Kostnadsfritt framtagande av business case

- Analys av din miljö

- Presentation av analys

- (Valfritt: kostnadfri migrering till Azure)